标题

ISA Server实现HTTP Proxy中基本身份验证、Windows集成身份验证及其安全性 [转]

clq

浏览(0) +

2008-01-04 13:55:26 发表

编辑

关键字:

转自:http://bbs.51cto.com/thread-1480-1-1.html

clq

[图片]

clq

[图片]

clq

试验

clq

[图片]

clq

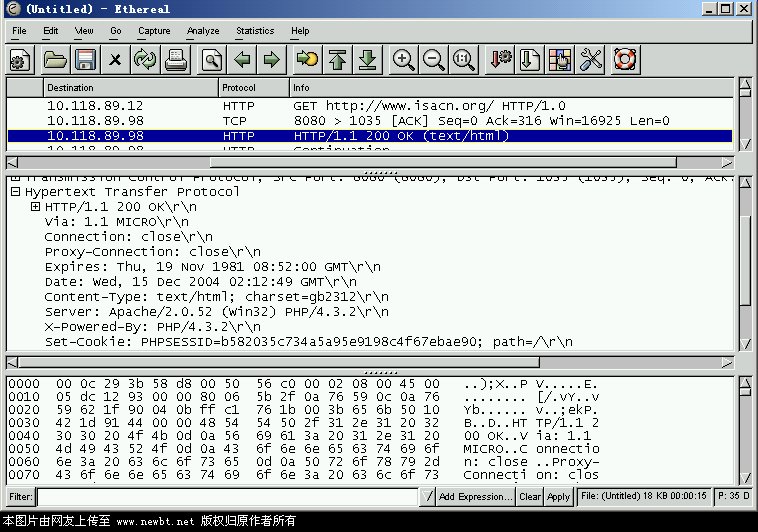

2、ISA防火墙返回一个访问拒绝消息,该消息包含一个WWW-Authenticate头标,后面紧跟着一个Basic值,说明ISA防火墙要求基本身份认证。如下图:

clq

[图片]

clq

[图片]

clq

[图片]

clq

[图片]

clq

[图片]

NEWBT官方QQ群1: 276678893