标题

ISA Server实现HTTP Proxy中基本身份验证、Windows集成身份验证及其安全性 [转]

clq

试验二:ISA防火墙中的集成身份验证

Windows集成身份验证是一种 比较安全的身份验证方式,因为用户名和密码在通过网络发送之前经过了Hash处理,它采用了一种挑战-响应机制。下面讲解一下具体的认证细节。

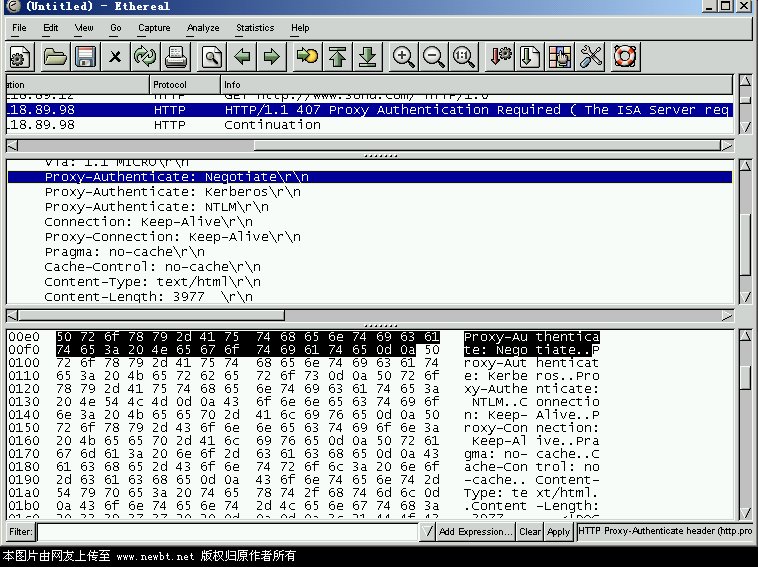

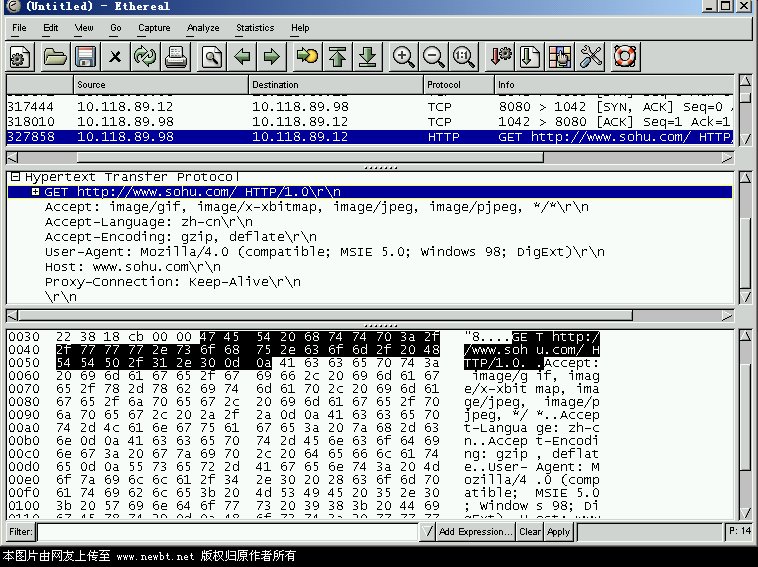

1、同样,首先客户向isa请求资源 GET http://www.sohu.com,如下图:

clq

[图片]

图九

clq

[图片]

图十

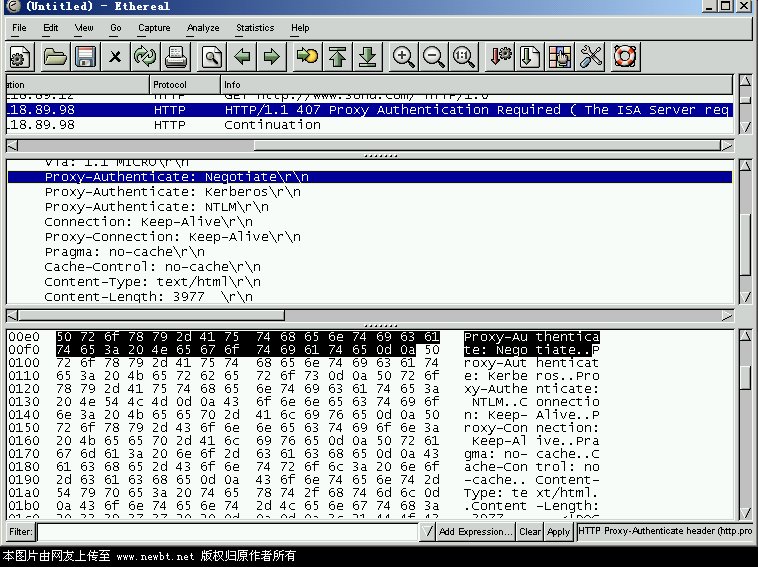

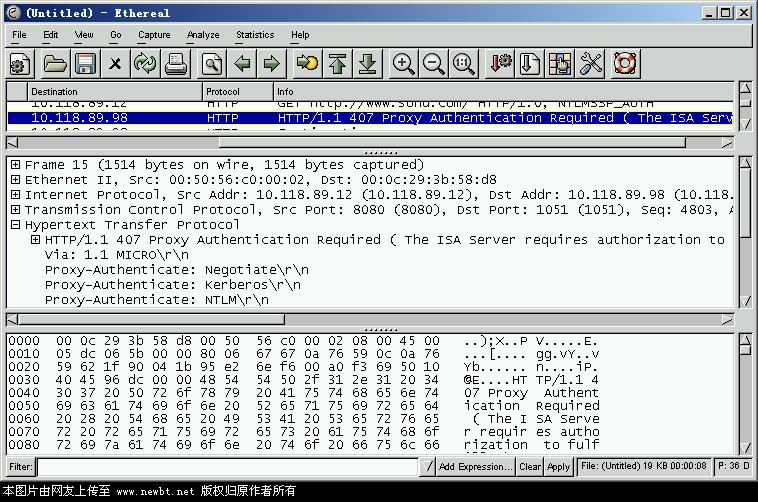

2、ISA防火墙返回一个访问拒绝消息,和基本认证不同的是,该消息包含三个WWW-Authenticate头标:

Proxy-Authenticate: Negotiate

Proxy-Authenticate: Kerberos

Proxy-Authenticate: NTLM

这是服务器所支持的认证方法,希望客户端从中挑选出一种.如图:

clq

[图片]

图十一

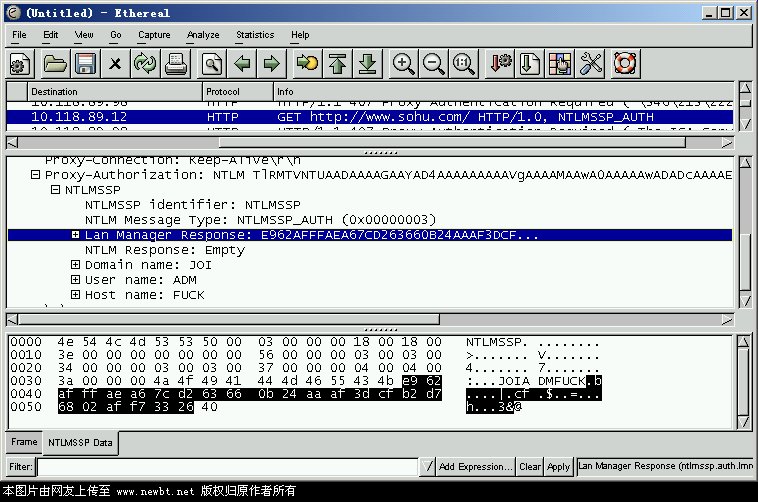

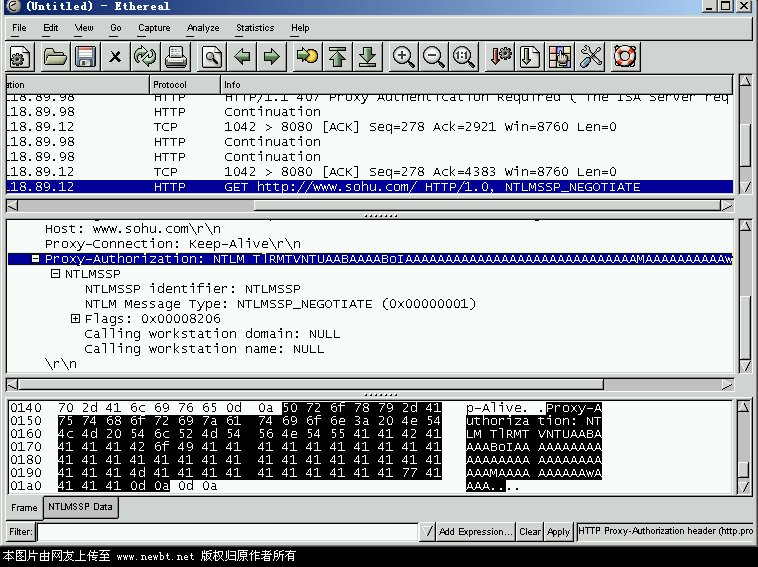

3、客户机和ISA防火墙进行认证方法的协商,从下图可看出,客户机选择了NTLM认证;

clq

[图片]

图十二

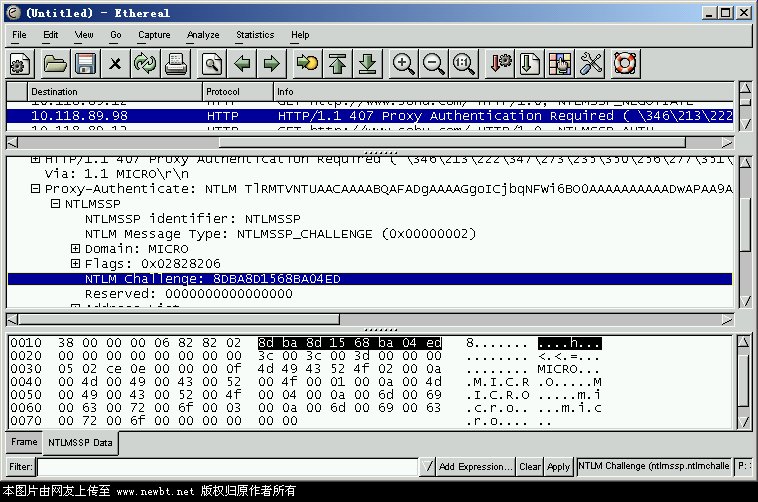

4. ISA防火墙产生一个随机数(质询)发送给客户端,作为客户端加密使用,下图黑色部分的8个字节就是质询;

clq

[图片]

图十三

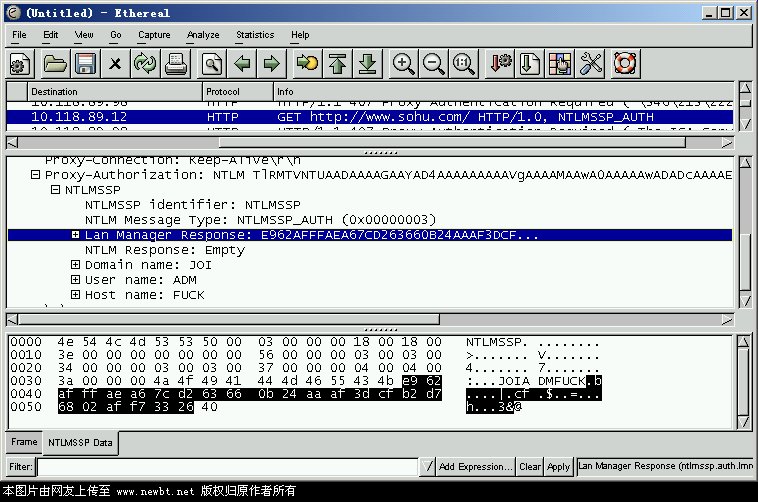

5、下面就是Windows集成验证的特点了。客户机首先用当前本机登录用户的令牌尝试向服务器进行认证。客户机用当前本机登录用户(在本例中是adm)的密码散列(请注意是密码散列而不是密码本身)对服务器先前发过来的8字节 质询进行3DES加密,产生一个24字节的LM响应发送给服务器进行认证 ;

clq

[图片]

图十四

6. 由于ISA防火墙上并没有adm这个用户,认证肯定是失败 的,结果如下图所示:

clq

[图片]

图十五

7、客户端第一次认证失败,随即弹出输入网络密码对话框,要求用户手动输入,在此我们输入用户tt和密码123,如 下图;

clq

8、客户机重复步骤三,再次和服务器进行认证协商,服务器发回一个新的挑战,然后客户机用tt用户的密码散列(请注意是密码散列而不是密码本身)对服务器发过来的8字节挑战进行3DES加密,产生一个24字节的LM响应发送给服务器进行认证。

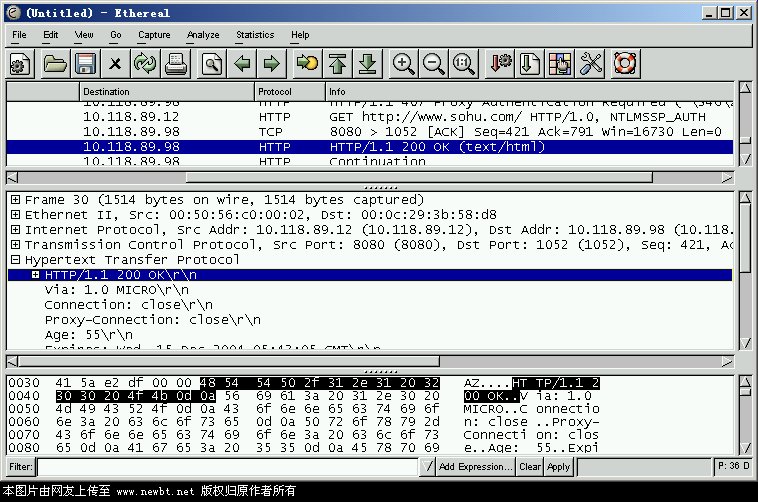

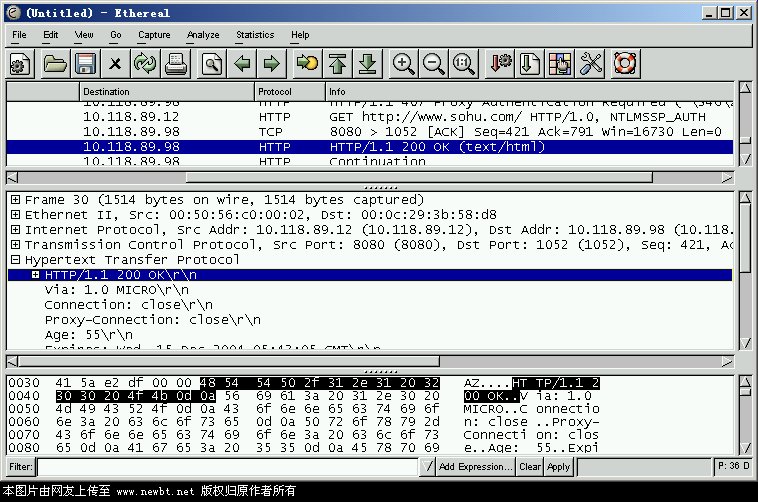

9、服务器从sam数据库取出tt用户的密码散列,用同样的方法对发送给客户的挑战进行3DES加密,然后和客户发送过来的24字节LM响应进行对比,如果完全一样,则用户密码正确,认证通过。如下图:

clq

[图片]

图十六

以上就是客户机和ISA防火墙进行Windows集成身份 验证时的情形。可以看出,在这种认证方式下,用户的口令绝不会在线路上传输,提供了一定的安全性以抵抗窃听攻击。但是,如果攻击者嗅探出8字节的挑战和24字节的LM响应,然后导入L0phtCrack(一种口令破解软件) 进行字典攻击或蛮力攻击,同样可以攻破。不过,这不象基本认证时的Base64解码那样容易,根据口令的复杂程度耗时从几秒钟到几天不等。

NEWBT官方QQ群1: 276678893

可求档连环画,漫画;询问文本处理大师等软件使用技巧;求档softhub软件下载及使用技巧.

但不可"开车",严禁国家敏感话题,不可求档涉及版权的文档软件.

验证问题说明申请入群原因即可.